Most Windows games can be run at Linux as a custom Steam game:

- Switch to desktop mode

- Copy the installer or the installed game(install the game on a Windows computer and use the installed directory) to the Steam Deck (I use a SMB share on my computer the share the files with the Steam Deck over WLAN)

- Create a custom Steam game and point it to the installer

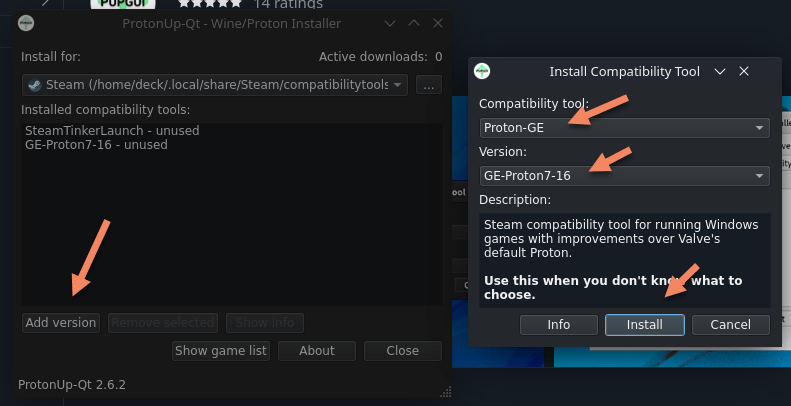

- Activate „Proton“ in the compatibility tab (or better ProtonGE with ProtonUp)

- Start and install the game on C:\…

- Take care, that all runtimes are installed with the installer. In most custom games you find a „Support“ or „Installer“ folder, where you can found the needed runtimes. You can install them like the game setup, but you have to do it in the same custom Steam game. Edit the path to the exe of the VC installer

- Now, very important, edit the same Custom Steam Game and select the EXE of the game, because only in the Proton environment of the custom Steam game, the VC Runtimes are installed.

- If the game was installed on C, you can find the game in the following folder: „home/deck/.steam/steam/steamapps/compdata/ID of the Proton folder (you can read it with ProtonTricks or just sort it by date)/pfx/drive_c/Program Files (x86)/“.

- All steps must be done in the same custom Steam game. You have to edit it for installiert, runtime installers and EXE to start the game.

ProtonTricks

With ProtonTricks you can customize a settings and also display the ID’s of the games in the compdata folder. You can install it at the Desktop Mode with the GUI.

Bottles

With „Bottles“, which can installed in the paket manager too, you can set up your one WINE enviroment with a runner you like and the newest DXVK, VKD3D, WINE or Proton. With that you can run games, which Proton in Steam dont support.

In „Bottles“ you can install the runtimes you need with one click and you can select diffrent DXVK, VKD3D, WINE, Proton and what you want.

Epic Launcher / UbiSoft Connect / GoG

Also, you can install other launchers like Epic, Gog, UbiSoft Connect, etc. through this way and then install games through it. Many games are much cheaper here than in Steam.

Savegames

You have to be careful with the savegames: The savegames are of course stored in the Proton environment in the compdata folder. If you delete the custom Steam game, the savegames are also gone. So make sure you save them first.

You should find them perhaps here: home/deck/.steam/steam/steamapps/compdata/ID of Proton folder/pfx/drive_c/Users/Documents/Name of the game

Install updates for custom game

Do the same like to install the game. Do all on the custom Steam game, you installed the game first. Change the path to the update installer, install the update and than change again to the start EXE of the game.

Install custom games on SD Card

If you want to install the game on the SD Card, you have to edit the start parameters in the custom Steam games. You have to add: „STEAM_COMPAT_MOUNTS=/run/media/NameOfSdCard/ %command%“ Than you can install it on the drive „E“ and „E“ is the SD Card.

Cracked games

Of course also run with that guide, but I would like to explicitly point out not to support piracy. However, in many countries it is allowed to crack games that you have bought.

On the Steam deck, this could be useful if games cannot be played offline or the copy protection has a negative impact on performance.